La gran mayoría de ordenadores contienen mucha información personal, en caso del robo del equipo esto puede ser un problema grave.

Con la digitalización, muchas cosas que antes se guardaban en papel ahora se almacenan en el disco duro: Nóminas en PDF, declaraciones de la renta, tu DNI escaneado, fotos tuyas y de tu gente...

Si vamos al navegador (aplicación más importante de todo ordenador) la cosa se pone peor: contraseñas de acceso (incluso al banco!), historial de conversaciones, correos electrónicos.

¿Y si te roban el equipo y el ladrón accede a estos datos? Parece el eslogan de un anuncio cutre de venta de alarmas, pero puede llegar a ser muy rentable para el ladrón acceder a esos datos.

Se puede considerar que el tener una contraseña de usuario es suficiente barrera, pero es muy sencillo cambiarla. Es algo que está muy bien documentado en Internet.

Cifrar los discos es una opción fácil de implementar y que dificulta bastante la tarea de acceder al contenido del disco sin saber la contraseña. Ha sido una recomendación habitual en equipos portátiles, que se pueden robar o perder fácilmente al llevarlos de un sitio a otro. Pero también debería recomendarse en equipos de sobremesa, que se los pueden llevar en un robo en el domicilio.

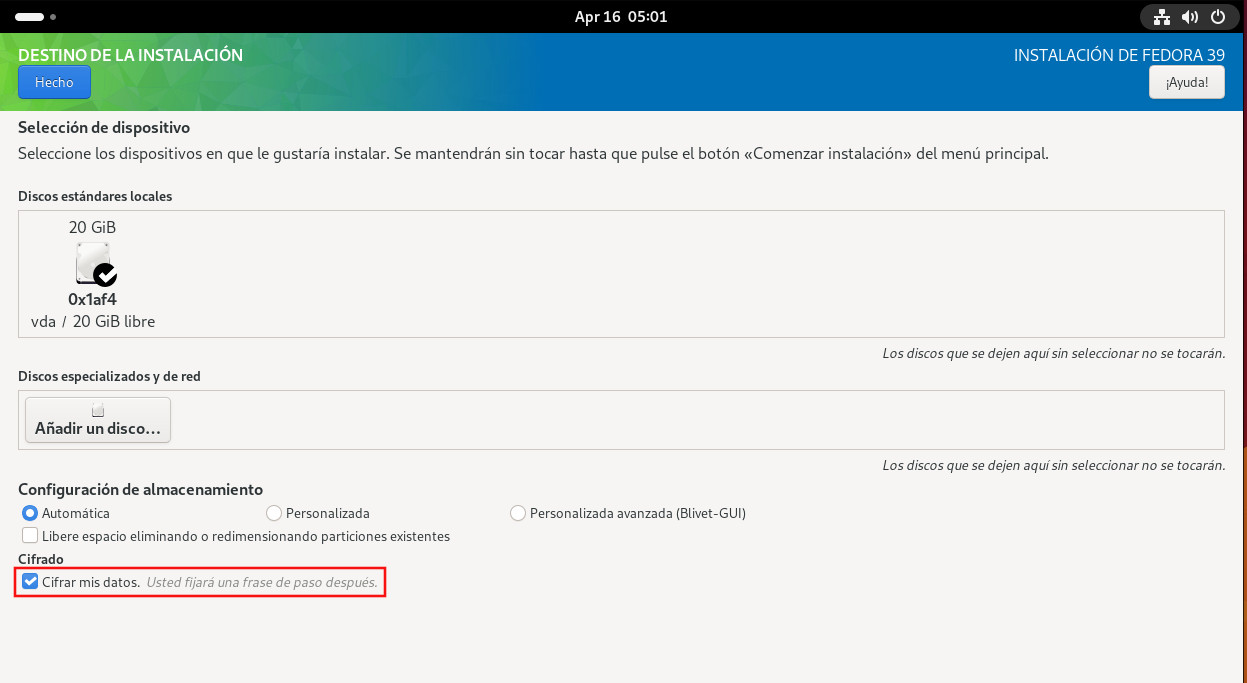

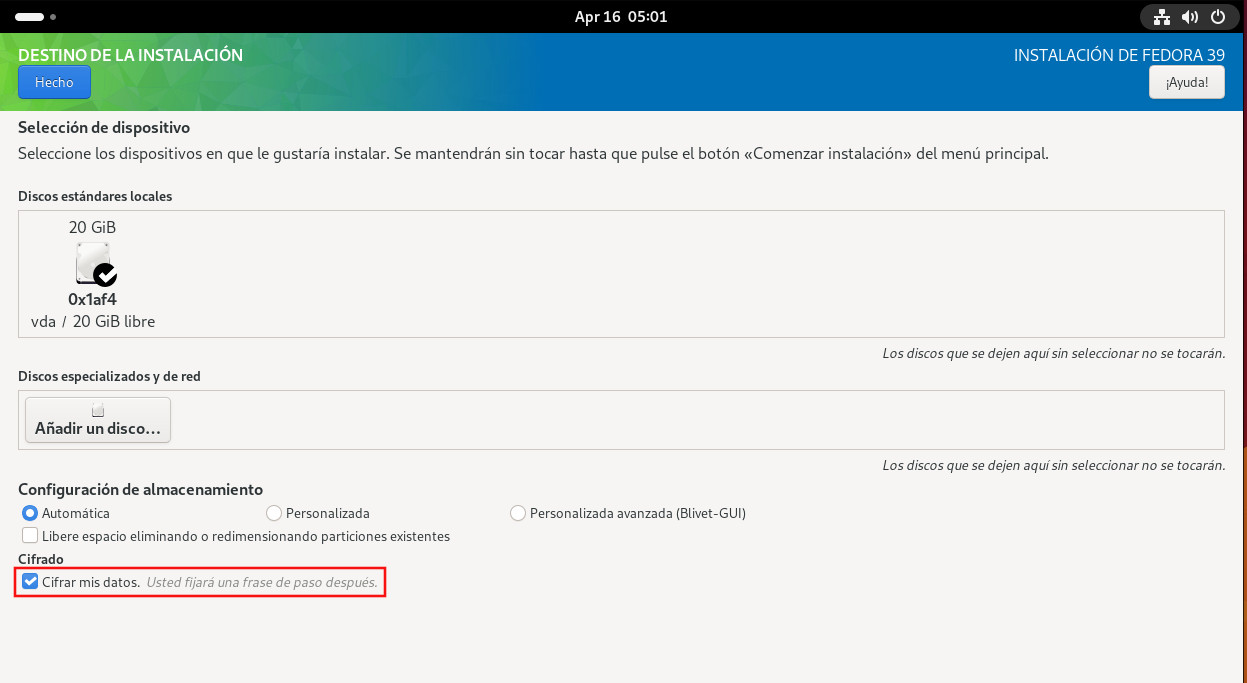

Casi todos los sistemas operativos incluyen esta opción, en el caso de Linux está LUKS:

Con LUKS activado, al iniciar el equipo nos solicitará contraseña. Sin ella, el sistema no tendrá manera de acceder al contenido del disco. Es una molestia tener que introducir la contraseña cada vez (y olvidarse de ella es un drama), pero compensa con la mejora de seguridad que se obtiene.

Por supuesto que hay un esfuerzo extra por parte de la máquina al tener el disco cifrado: se utiliza más CPU y las lecturas/escrituras son más lentas. Según las pruebas hechas por Phoronix, no supone una penalización apreciable por el usuario, sobretodo si no hace tareas muy intensivas (es decir, la gran mayoría).

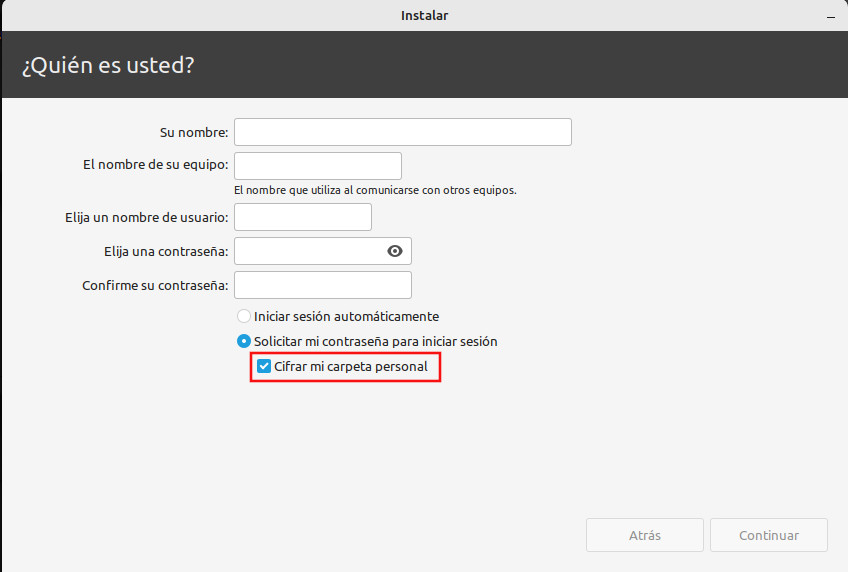

Algunas distribuciones Linux (especialmente Ubuntu y derivadas) permiten encriptar solamente el home del usuario, algo más cómodo ya que no pide contraseña al iniciar el equipo, con la de usuario es suficiente. Pero según las pruebas antes mencionadas de Phoronix el rendimiento es peor que encriptando todo el disco.

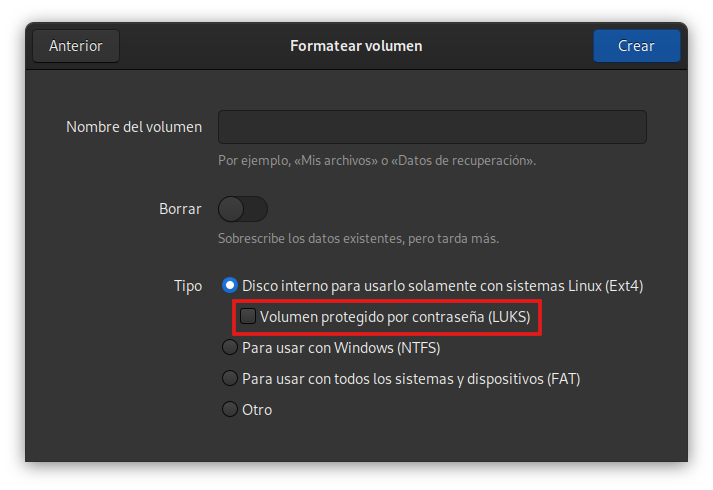

De nada sirve encriptar nuestro disco, si tenemos copia de esos datos en USBs y discos externos sin cifrar. Por suerte, Linux provee herramientas para cifrarlos, por ejemplo la herramienta Discos de Gnome la cual nos permite encriptar una unidad al formatearla:

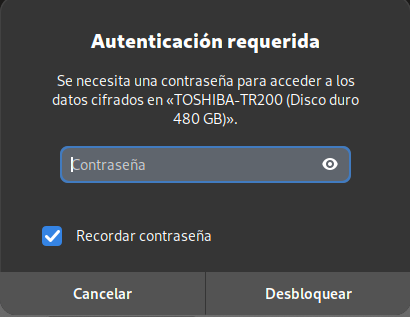

De esta manera, al conectar el USB en un ordenador, si el SO reconoce el formato, solicitará la contraseña de acceso:

Hay otras alternativas al cifrado de disco, pero en mi opinión, creo que está es la que menos esfuerzo requiere por parte del usuario y está plenamente integrada en el sistema operativo.

¿Y los datos que se suben a la nube? Eso dará para otra entrada.

16/04/2024 - Linux